安全配置

1. nginx介紹

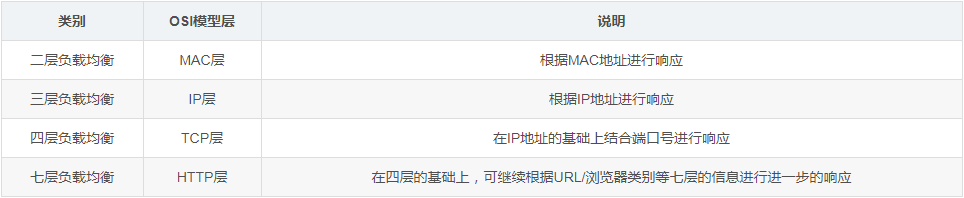

nginx本身不能處理PHP,它只是個web服務器,當接收到請求后,如果是php請求,則發給php解釋器處理,并把結果返回給客戶端。nginx一般是把請求發fastcgi管理進程處理,fastcgi管理進程選擇cgi子進程處理結果并返回被nginx。

nginx涉及到兩個賬戶,一個是nginx的運行賬戶,一個是php-fpm的運行賬戶。如果訪問的是一個靜態文件,則只需要nginx的運行賬戶對文件具有讀取權限;而如果訪問的是一個php文件,則首先需要nginx的運行賬戶對文件有讀取權限,讀取到文件后發現是一個php文件,則轉發給php-fpm,此時則需要php-fpm賬戶對文件具有讀取權限。

2.一些經驗 結論

2.1. linux下,要讀取一個文件,首先需要具有對文件所在文件夾的執行權限,然后需要對文件的讀取權限。

2.2. php文件的執行不需要文件的執行權限,只需要nginx和php-fpm運行賬戶的讀取權限。

2.3. 上傳木馬后,能不能列出一個文件夾的內容,跟php-fpm的運行賬戶對文件夾的讀取權限有關。

2.4. 木馬執行命令的權限跟php-fpm的賬戶權限有關。

2.5. 如果木馬要執行命令,需要php-fpm的賬戶對相應的sh有執行權限。

2.6. 要讀取一個文件夾內的文件,是不需要對文件夾有讀取權限的,只需要對文件夾有執行權限。

3. Nginx服務器涉及到的安全配置

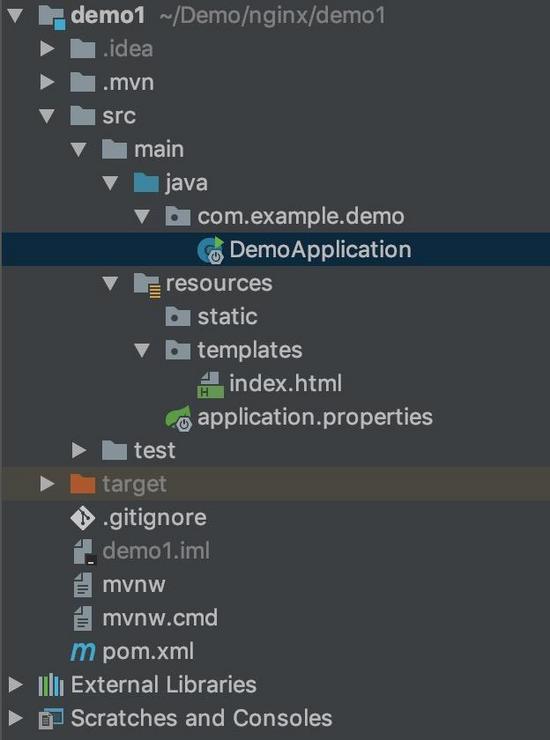

3.1 Nginx.conf的配置

3.2 php-fpm.conf的配置

3.3 nginx和php-fpm的運行賬戶對磁盤的權限配置

3.4 Php.ini的配置

4. 常見配置

4.1 禁止一個目錄的訪問

示例:禁止訪問path目錄

location ^~ /path {deny all;} 可以把path換成實際需要的目錄,目錄path后是否帶有"/",帶“/”會禁止訪問該目錄和該目錄下所有文件。不帶"/"的情況就有些復雜了,只要目錄開頭匹配上那個關鍵字就會禁止;注意要放在fastcgi配置之前。

4.2 禁止php文件的訪問及執行

示例:去掉單個目錄的PHP執行權限

location ~ /attachments/.*/.(php|php5)?$ {deny all;} 示例:去掉多個目錄的PHP執行權限

location ~ /(attachments|upload)/.*/.(php|php5)?$ {deny all;} 4.3 禁止IP的訪問

示例:禁止IP段的寫法:

deny 10.0.0.0/24;

示例:只允許某個IP或某個IP段用戶訪問,其它的用戶全都禁止

allowx.x.x.x;allow 10.0.0.0/24;deny all;

5. 常見問題

5.1 讓木馬上傳后不能執行

針對上傳目錄,在nginx配置文件中加入配置,使此目錄無法解析php。

5. 2 讓木馬執行后看不到非網站目錄文件

取消php-fpm運行賬戶對于其他目錄的讀取權限。

5.3 木馬執行后命令不能執行

取消php-fpm賬戶對于sh的執行權限。

5.4 命令執行后權限不能過高

Php-fpm賬戶不要用root或者加入root組。

6. nginx安全配置

6.1 修改網站目錄所有者為非php-fpm運行賬戶,此處修改所有者為root。

chown -R root:root html/

6.2 修改nginx及php-fpm的運行賬戶及組為nobody

6.3 取消nobody對所有目錄的的讀取權限,然后添加對網站目錄的讀取權限

chmod o-r –R /chmod o+r –R html/

6.4 取消nobody對于/bin/sh 的執行權限

chmod 776 /bin/sh

6.5 確認網站目錄對于nobody的權限為可讀可執行,對網站文件的權限為可讀

6.6 對于上傳目錄或者寫入寫文件的目錄添加nobody的寫入權限

6.7 配置nginx.conf 對于上傳目錄無php的執行權限

6.8 配置nginx.conf禁止訪問的文件夾,如后臺,或者限制訪問ip

6.9 配置nginx.conf禁止訪問的文件類型,如一些txt日志文件

10 個 Nginx 的安全提示

1. 在配置文件中小心使用"if"。它是重寫模塊的一部分,不應該在任何地方使用。

“if”聲明是重寫模塊評估指令強制性的部分。換個說法,Nginx的配置一般來說是聲明式的。在有些情況下,由于用戶的需求,他們試圖在一些非重寫指令內使用“if”,這導致我們現在遇到的情況。大多數情況下都能正常工作,但…看上面提到的。

看起來唯一正確的解決方案是在非重寫的指令內完全禁用“if”。這將更改現有的許多配置,所以還沒有完成。

2. 將每個~ .php$請求轉遞給PHP。 我們上周發布了這個流行指令的潛在安全漏洞介紹。即使文件名為hello.php.jpeg它也會匹配~ .php$這個正則而執行文件。

現在有兩個解決上述問題的好方法。我覺得確保你不輕易執行任意代碼的混合方法很有必要。

如果沒找到文件時使用try_files和only(在所有的動態執行情況下都應該注意) 將它轉遞給運行PHP的FCGI進程。

確認php.ini文件中cgi.fix_pathinfo設置為0 (cgi.fix_pathinfo=0) 。這樣確保PHP檢查文件全名(當它在文件結尾沒有發現.php它將忽略)

修復正則表達式匹配不正確文件的問題。現在正則表達式認為任何文件都包含".php"。在站點后加“if”確保只有正確的文件才能運行。將/location ~ .php$和location ~ ..*/.*.php$都設置為return 403;

3. 禁用autoindex模塊。這個可能在你使用的Nginx版本中已經更改了,如果沒有的話只需在配置文件的location塊中增加autoindex off;聲明即可。

4. 禁用服務器上的ssi (服務器端引用)。這個可以通過在location塊中添加ssi off; 。

5. 關閉服務器標記。如果開啟的話(默認情況下)所有的錯誤頁面都會顯示服務器的版本和信息。將server_tokens off;聲明添加到Nginx配置文件來解決這個問題。

6. 在配置文件中設置自定義緩存以限制緩沖區溢出攻擊的可能性。

client_body_buffer_size 1K;client_header_buffer_size 1k;client_max_body_size 1k;large_client_header_buffers 2 1k;

7. 將timeout設低來防止DOS攻擊。所有這些聲明都可以放到主配置文件中。

client_body_timeout 10;client_header_timeout 10;keepalive_timeout 5 5;send_timeout 10;

8. 限制用戶連接數來預防DOS攻擊。

limit_zone slimits $binary_remote_addr 5m;limit_conn slimits 5;

9. 試著避免使用HTTP認證。HTTP認證默認使用crypt,它的哈希并不安全。如果你要用的話就用MD5(這也不是個好選擇但負載方面比crypt好) 。

10. 保持與最新的Nginx安全更新。