一、漏洞介紹

漏洞影響 IIS7 及IIS7.5 在使FastCGI方式調用php時,在php.ini里設置

cgi.fix_pathinfo=1

使得訪問任意文件URL時,在URL后面添加“/x.php”等字符時,該文件被iis當php文件代碼解析。

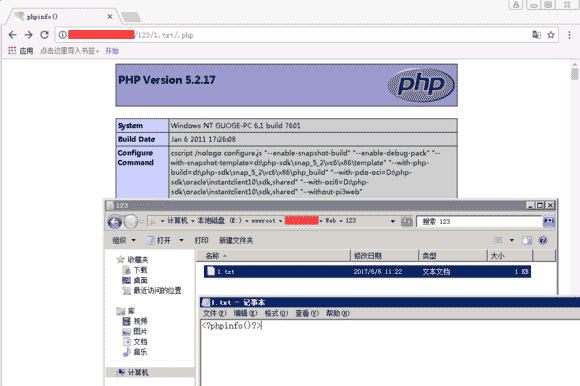

如 http://127.0.0.1/1.gif 的內容如下:

當訪問 http://127.0.0.1/1.gif/1.php

可以看到1.gif里的php代碼被iis解析執行了。 那么“黑客”在具體攻擊網站的時候,先可以通過網站提供的圖片上傳功能(也可以是其他的手段)上傳一個包含了惡意PHP代碼的圖片文件。然后通過上面描敘方法,讓iis解析執行任意惡意的php代碼,控制網站及主機,最終導致網站被“脫庫”、“掛馬”、“植入非法seo鏈接”等等嚴重后果。

二、解決方案

第1種方案:繼續使用FastCGI方式調用PHP,要解決這個安全問題可以在php.ini里設置 cgi.fix_pathinfo=0 ,修改保存后建議重啟iis(注意可能影響到某些應用程序功能)。

第2種方案:使用ISAPI的方式調用PHP。(注意:PHP5.3.10已經摒棄了 ISAPI 方式)

第3種方案:可以使用其他web服務器軟件,如apache等。

【實戰解決方案】增強IIS設置(錯新站長站 測試通過)

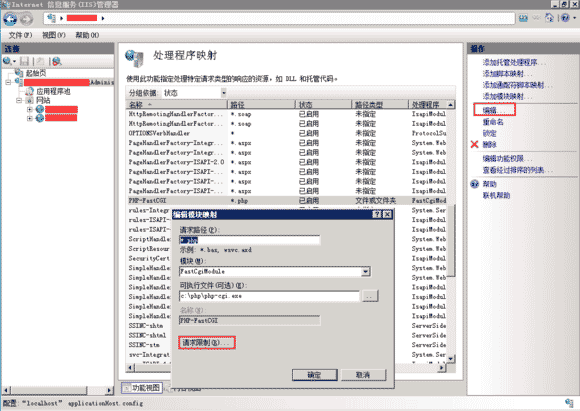

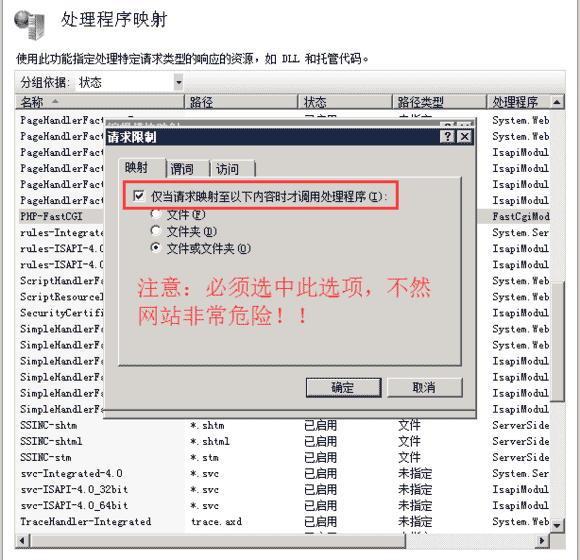

在IIS里找到“處理程序映射”,然后對PHP這一項進行編輯,點擊“請求限制”,把“僅當請求映射至以下內容時才調用處理程序”這個選項勾上即可;

具體操作步驟如下!

1、打開具體網站的php程序映射;

2、查看是否勾選了下圖紅框內的選項,正常是需要勾選上;

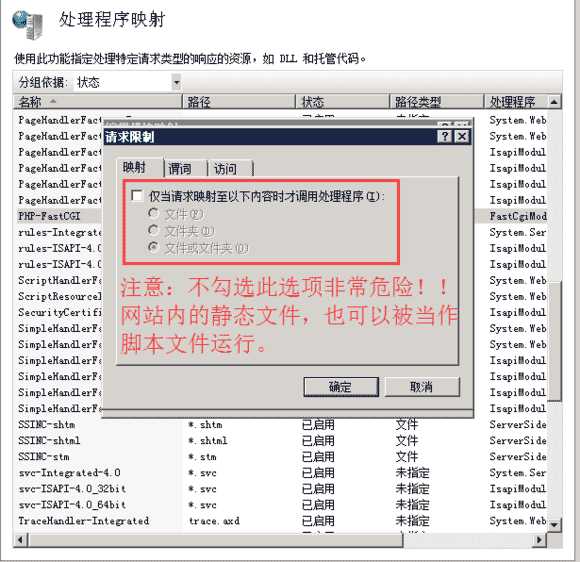

3、如果你的php映射沒有勾選,請速度勾選上,不然網站非常危險,用戶上傳一個圖片,就可以拿到web權限;

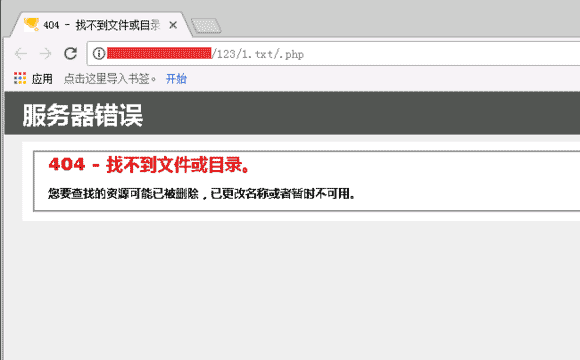

4、IIS7.5解析漏洞測試結果;

5、設置后解析漏洞測試結果。

服務器安全設置一直都不容忽視,請廣大站長朋友一定要重視。如果你對服務器系統并不熟悉,這里我為大家提供幾點小小的建議,配合之前我提供的一些安全設置方面的帖子、,相信會取得較好的效果。(以下所有全部基于Windows Server)

【最簡單的windows服務器安全設置,仔細做了,你會發現原來真的很有用!】

1、服務器上別裝一些亂七八糟的東西,什么360安全衛士之類的,我經常在一些站長朋友的服務器上看到,建議大家一定要卸載,如果有360安全衛士,我一分鐘可以攻破你服務器并提權,具體原因省略掉。服務器一向是功能越少越安全,用不到的東西請盡量卸載或刪除,比如說DZ的目錄下就不需要ASP腳本執行能力。

新聞熱點

疑難解答

圖片精選