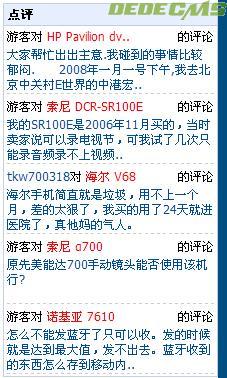

/plus/guestbook/edit.inc.php 這個是一個dedecms留言板注入漏洞,因為沒有對$msg過濾,導致可以任意注入,處理方案如下:

打開/plus/guestbook/edit.inc.php,搜索代碼:

else if($job=='editok')

修改為:

打開/plus/guestbook/edit.inc.php,搜索代碼:

else if($job=='editok')

修改為:

else if($job=='editok') { $remsg = trim($remsg); /* 驗證$g_isadmin */ if($remsg!='') { //管理員回復不過濾HTML if($g_isadmin) { $msg = "<div class=//'rebox//'>".$msg."</div>/n".$remsg; //$remsg <br><font color=red>管理員回復:</font> } else { $row = $dsql->GetOne("SELECT msg From `a15_guestbook` WHERE id='$id' "); $oldmsg = "<div class=//'rebox//'>".addslashes($row['msg'])."</div>/n"; $remsg = trimMsg(cn_substrR($remsg, 1024), 1); $msg = $oldmsg.$remsg; } } /* */ /* 對$msg進行有效過濾 */ $msg = addslashes($msg); /* */ $dsql->ExecuteNoneQuery("UPDATE `a15_guestbook` SET `msg`='$msg', `posttime`='".time()."' WHERE id='$id' "); ShowMsg("成功更改或回復一條留言!", $GUEST_BOOK_POS); exit(); }