阿里云后臺提示織夢common.inc.php文件SESSION變量覆蓋漏洞會導致SQL注入,黑客可以直接從SESSION[SESSION[sqlhash]獲取值作為$query帶入SQL查詢,這個漏洞的利用前提是session.auto_start = 1即開始了自動SESSION會話,下面告訴大家怎么修復這個漏洞:

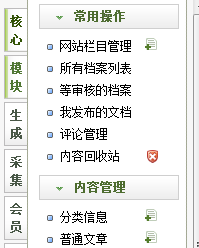

首先找到并打開/include/common.inc.php文件,在里面找到如下代碼:

if( strlen($svar)>0 && preg_match('#^(cfg_|GLOBALS|_GET|_POST|_COOKIE)#',$svar) )

將其替換為如下代碼:

if( strlen($svar)>0 && preg_match('#^(cfg_|GLOBALS|_GET|_POST|_COOKIE|_SESSION)#',$svar) )

修改完成后保存并替換原來的文件就可以了。這樣阿里云后臺就不會有提示了,網站也非常安全了。