一、查看日志文件

Linux查看/var/log/wtmp文件查看可疑IP登陸

last -f /var/log/wtmp

該日志文件永久記錄每個用戶登錄、注銷及系統的啟動、停機的事件。因此隨著系統正常運行時間的增加,該文件的大小也會越來越大,

增加的速度取決于系統用戶登錄的次數。該日志文件可以用來查看用戶的登錄記錄,last命令就通過訪問這個文件獲得這些信息,并以反序從后向前顯示用戶的登錄記錄,last也能根據用戶、終端tty或時間顯示相應的記錄。

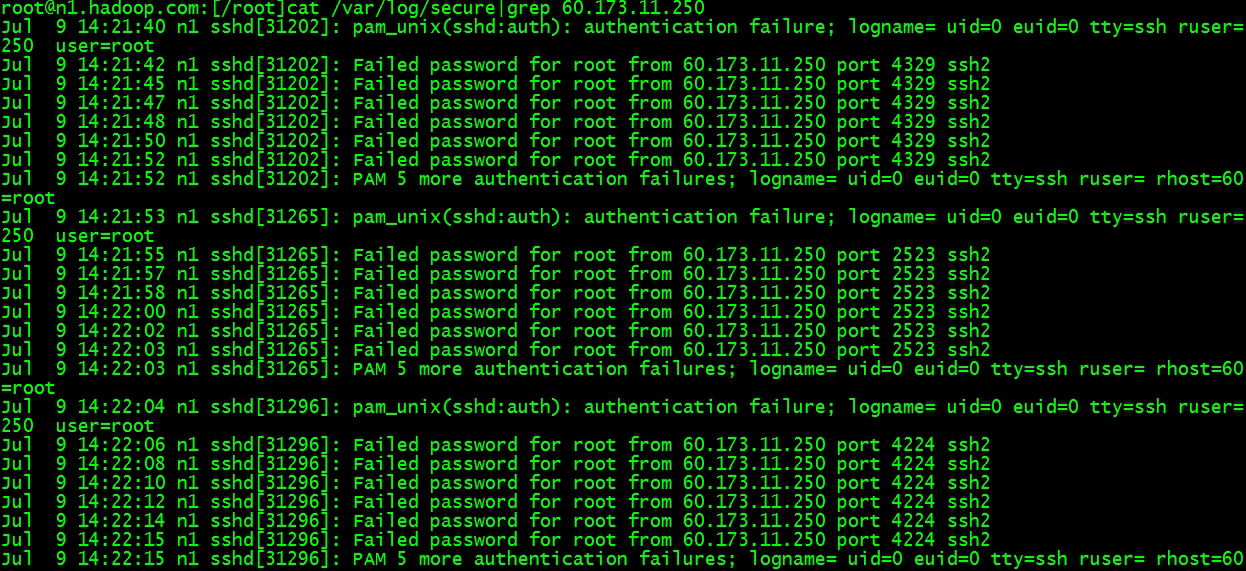

查看/var/log/secure文件尋找可疑IP登陸次數

二、腳本生產所有登錄用戶的操作歷史

在linux系統的環境下,不管是root用戶還是其它的用戶只有登陸系統后用進入操作我們都可以通過命令history來查看歷史記錄,可是假如一臺服務器多人登陸,一天因為某人誤操作了刪除了重要的數據。這時候通過查看歷史記錄(命令:history)是沒有什么意義了(因為history只針對登錄用戶下執行有效,即使root用戶也無法得到其它用戶histotry歷史)。

那有沒有什么辦法實現通過記錄登陸后的IP地址和某用戶名所操作的歷史記錄呢?

答案:有的。

通過在/etc/profile里面加入以下代碼就可以實現:

PS1="`whoami`@`hostname`:"'[$PWD]'historyUSER_IP=`who -u am i 2>/dev/null| awk '{print $NF}'|sed -e 's/[()]//g'`if [ "$USER_IP" = "" ]thenUSER_IP=`hostname`fiif [ ! -d /tmp/dbasky ]thenmkdir /tmp/dbaskychmod 777 /tmp/dbaskyfiif [ ! -d /tmp/dbasky/${LOGNAME} ]thenmkdir /tmp/dbasky/${LOGNAME}chmod 300 /tmp/dbasky/${LOGNAME}fiexport HISTSIZE=4096DT=`date "+%Y-%m-%d_%H:%M:%S"`export HISTFILE="/tmp/dbasky/${LOGNAME}/${USER_IP} dbasky.$DT"chmod 600 /tmp/dbasky/${LOGNAME}/*dbasky* 2>/dev/nullsource /etc/profile 使用腳本生效退出用戶,重新登錄

上面腳本在系統的/tmp新建個dbasky目錄,記錄所有登陸過系統的用戶和IP地址(文件名),每當用戶登錄/退出會創建相應的文件,該文件保存這段用戶登錄時期內操作歷史,可以用這個方法來監測系統的安全性。

root@zsc6:[/tmp/dbasky/root]ls10.1.80.47 dbasky.2013-10-24_12:53:08root@zsc6:[/tmp/dbasky/root]cat 10.1.80.47 dbasky.2013-10-24_12:53:08

三、總結

以上就是這篇文章的全部內容,希望對大家維護服務器安全能有所幫助,如果有疑問可以留言交流。

|

新聞熱點

疑難解答