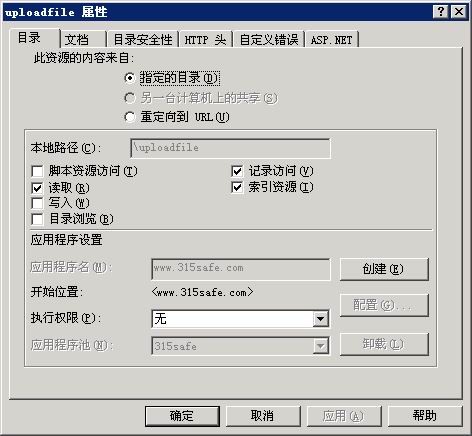

在默認情況下,我們一般給每個站點的web目錄的權限為IIS用戶的讀取和寫入,如圖:

但是我們現在為了將SQL注入,上傳漏洞全部都趕走,我們可以采取手動的方式進行細節性的策略設置。

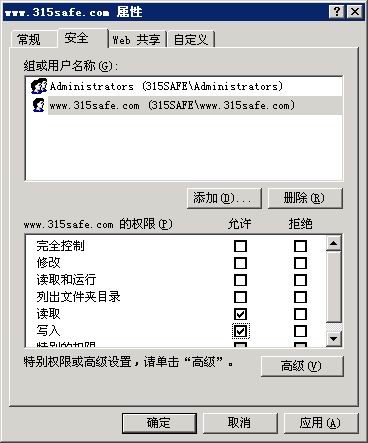

1. 給web根目錄的IIS用戶只給讀權限。如圖:

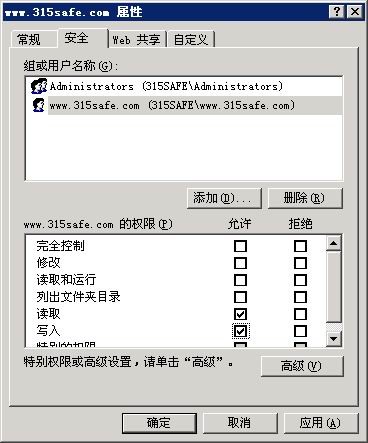

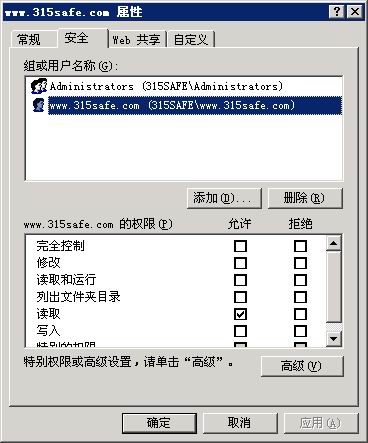

然后我們對響應的uploadfiles/或其他需要存在上傳文件的目錄額外給寫的權限,并且在IIS里給這個目錄無腳本運行權限,這樣即使網站程序出現漏洞,入侵者也無法將asp木馬寫進目錄里去,呵呵,不過沒這么簡單就防止住了攻擊,還有很多工作要完成。如果是MS-SQL數據庫的,就這樣也就OK了,但是Access的數據庫的話,其數據庫所在的目錄,或數據庫文件也得給寫權限,然后數據庫文件沒必要改成.asp的。這樣的后果大家也都知道了把,一旦你的數據庫路徑被暴露了,這個數據庫就是一個大木馬,夠可怕的。其實完全還是規矩點只用mdb后綴,這個目錄在IIS里不給執行腳本權限。然后在IIS里加設置一個映射規律,如圖:

這里用任意一個dll文件來解析.mdb后綴名的映射,只要不用asp.dll來解析就可以了,這樣別人即使獲得了數據庫路徑也無法下載。這個方法可以說是防止數據庫被下載的終極解決辦法了。

上一頁123閱讀全文新聞熱點

疑難解答